Synopsis

Le Sophos UTM est un super produit All-In-One, assez user friendly mais qui a tendance a être délaissé face au Sophos XG qui le remplace.

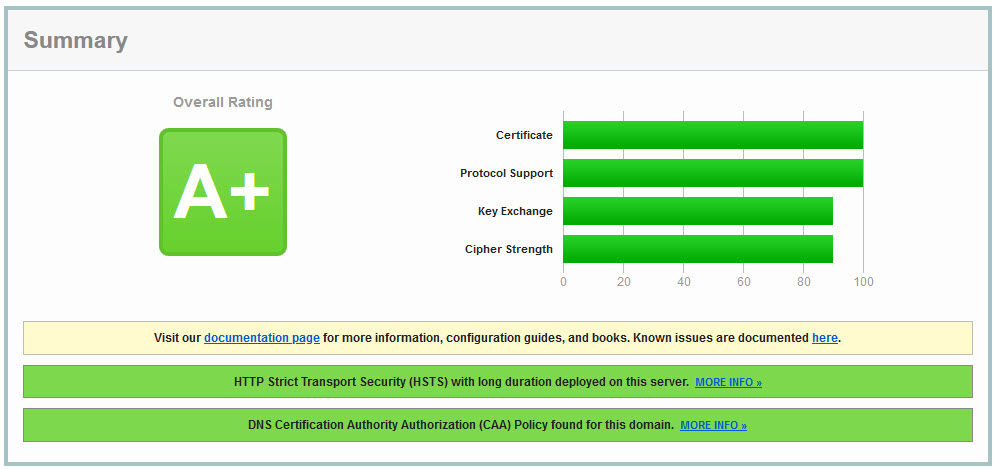

Malheureusement il n’est pas possible via la GUI d’améliorer la sécurité du WAF via le passage en TLS 1.2 minimum avec des cipher strong, à ceci près que ça reste un Linux derrière et qu’il est possible de modifier les settings via des fichiers de configuration.

Configuration

- Activer SSH (Management -> System Settings -> Shell Access)

- Putty : loginuser

su root

[rule style= »rule-dotted » ]

La configuration suivante sera écrasée au prochain reboot :

cd /var/chroot-reverseproxy/usr/apache/conf

cp reverseproxy.conf reverseproxy.conf.bak

vi reverseproxy.conf

[rule style= »rule-dotted » ]

Je vous conseille plutôt d’ajouter la configuration à la fin du fichier httpd.conf :

vi /var/chroot-reverseproxy/usr/apache/conf/httpd.conf

[rule style= »rule-dotted » ]

Ajouter les lignes en dessous de « Include conf/reverseproxy.conf »

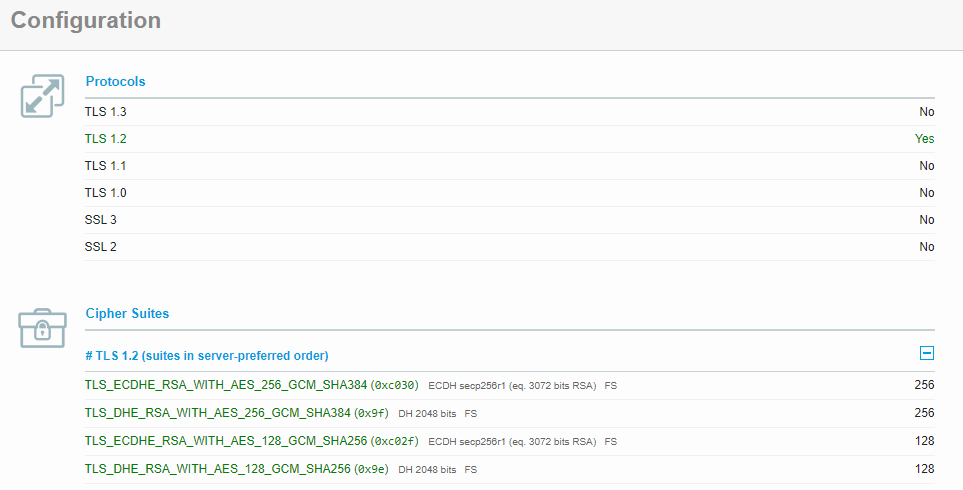

SSLProtocol -all +TLSv1.2

SSLCipherSuite ALL:!RSA:!CAMELLIA:!aNULL:!eNULL:!LOW:!3DES:!MD5:!EXP:!PSK:!SRP:!DSS:!RC4:!SHA1:!SHA256:!SHA384[rule style= »rule-dotted » ]

Advanced :

TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_GCM_SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256

Broad Compatibility :

TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_GCM_SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256

Widest Compatibility :

TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_128_GCM_SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA

HTTP Strict Transport Security (HSTS) est un mécanisme de politique de sécurité proposé pour HTTP, permettant à un serveur web de déclarer à un agent utilisateur (comme un navigateur web), compatible, qu’il doit interagir avec lui en utilisant une connexion sécurisée. La politique est donc communiquée à l’agent utilisateur par le serveur via la réponse HTTP, dans le champ d’en-tête nommé « Strict-Transport-Security ». La politique spécifie une période de temps durant laquelle l’agent utilisateur doit accéder au serveur uniquement de façon sécurisé.

- Éditer le fichier de configuration via VI

vi /var/chroot-reverseproxy/usr/apache/conf/httpd.conf

- Ajouter cette ligne

Header always set Strict-Transport-Security "max-age=63072000; includeSubdomains;"

- Redémarrer le service

/var/mdw/scripts/reverseproxy restart